Konfigurasi Firewall Filter Forward

Kemaren kita sudah belajar tentang firewall

filter input dan output, sudah faham kan apa itu firewall filter input dan

output ???? nah sekarang kita akan belajar tentang firewall filter output.

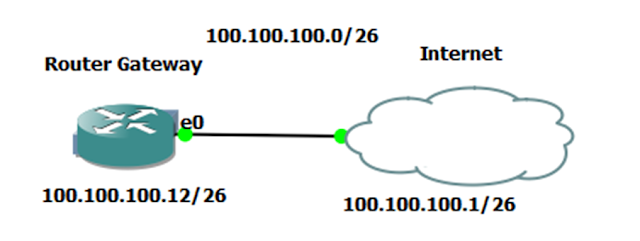

Firewall filter forward paket yang berasal dari client menuju internet. Gambarannya

kayak gini.

Gb. Firewall Filter Forward

Udah faham

kan tentang firewall filter forward ??? kalo belum langsung saja kita

praktekkan agar cepat faham !!! kita akan menggunakan topologi berikut dan saya

asumsikan router sudah konek ke client dan internet dengan baik !!!

berikut hasil

konfigurasinya !!!

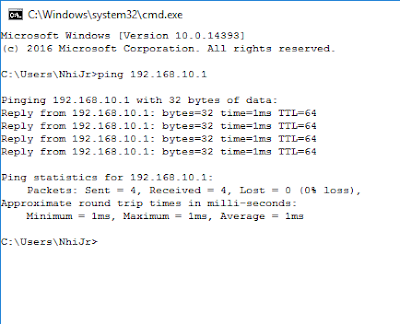

Sekarang kita

coba lakukan ping dari client ke internet !

Sekarang kita

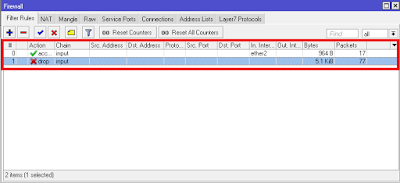

konfigurasi firewall filter forward !!

Ket :

Baris pertama :

a.

Chain =, ini menunjukkan trafik yang akan digunakan

b.

Src-address = merupakan ip sumber (ip router)

c.

Protocol = jenis

layanan yang digunakan

d.

Action = eksekusi yang akan digunakan untuk

sebuah paket

Baris kedua : hasil konfigurasi

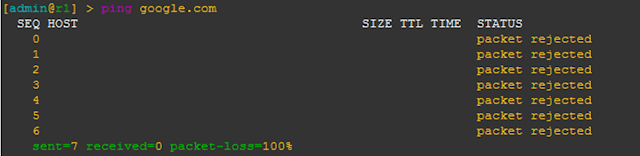

Sekarang kita lakukan ping dari client ke internet

Tuh kan gak

bisa, kasian deh kagak bisa internetan hahaha :D :D !!! tenang aja kita masih

bisa internetan kog toh itu yang di drop cuma uji koneksi alias ping !!!

Gimana udah

faham kan tentang firewall filter forward ?? joz !!!! kesimpulannya firewall

filter forward digunakan untuk trafik dari client menuju ke internet melaui

router. Terus apa bedanya sama output dan input ?? kalo input itu dari client

ke router sedangkan output dari router ke internet !!!

Skenario 1

Anda seorang network engineering dan anda memilik topologi

jaringan seperti di bawah ini dan semua sudah di config, serta semua sudah

terkoneksi dengan baik. Nah anda ingin semua client dengan ip address

192.168.100.0/24 dapat melakukan ping ke internet sedangkan client dengan ip

address 192.168.100.4 tidak bisa melakukan ping ke internet !!

Konfigurasi

!!

Sekarang kita

konfigurasi firewall filter forward !!!

Ket :

a.

Baris

pertama merupakan ip client yang tidak dibolehkan melakukan ping ke internet

!!!

b.

Baris

kedua merupakan alamat network yang dibolehkan melakukan ping ke internet !!!

Ini hasil

ping dari tiap client

Skenario 2

Anda seorang network engineering dan anda memilik topologi

jaringan seperti di bawah ini dan semua sudah di config, serta semua sudah terkoneksi

dengan baik. Nah anda ingin semua client dengan ip address 192.168.100.0/24 tidak

dapat melakukan ping ke internet sedangkan client dengan ip address

192.168.100.7 bisa melakukan ping ke internet !!

Hasil

konfigurasi router !!!

Sekarang kita

konfigurasi firewall filter forward

Ket :

a.

Baris

pertama merupakan ip client yang dibolehkan melakukan ping ke internet !!!

b.

Baris

kedua merupakan alamat network yang tidak dibolehkan melakukan ping ke internet

!!!

Ini hasil

ping dari tiap client

Gimana udah

faham kan firewall filter forward ??? good kalo paham !!!! gimana nih

kesimpulannya ??? kesimpulannya firewall filter forward digunakan untuk trafik

dari client menuju internet yang melewati router !!!

Catatan

!!!!!!!!! kita

harus mengatur urutan rule firewall, kenapa ?? karena rule firewall sangat menentukan

efektifitas tidaknya firewall. Selain itu protocol yang ada bukan hanya icmp,

tapi ada tcp dan udp. Contohnya web browser/ http pada protocol tcp dan dst

port 80, ssh protocol tcp port 22, telnet pada protocol 23.