Lab 29 - Firewall Nat Action Src-Nat

Pada lab sebelumnya kita membahas tentang firewall filter dengan chain

beserta action-action didalamnya. Sekarang kita akan membahas tentang firewall

nat ( Network Address Translation ). Sesuai dengan namanya yaitu translate,

maka fungsinya nat adalah untuk mentranslate address dari IP Private ke IP

Public. Pada dasarnya IP Private tidak akan bisa internetan, sedangkan IP Public bisa internetan, maka

dari itu kita perlu menggunakan NAT. Firewall nat ada dua yaitu src atau sumber

dan dst atau tujuan. Pada lab kali kita akan fokus membahas firewall nat src,

dan firewall nat dst akan dibahas di lab selanjutnya. Firewall nat src ada 2

yakni src-nat dan masquerade. Untuk perbedaan silahkan lihat tabel di bawah.

|

Kategori

|

Src-Nat

|

Masquerade

|

|

One Client

|

√

|

√

|

|

Any Client

|

-

|

√

|

Pada

dasarnya

Sekarang kita

membahas src-nat dan menggunakan topologi seperti berikut.

Saya

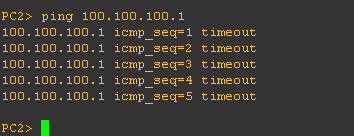

asumsikan router sudah bisa ping ke IP Public dan client bisa ping ke

router,tetapi tidak bisa ping ke IP Public.

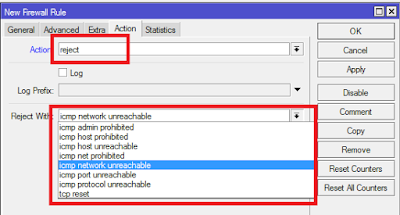

Sekarang

kita buar rule firewall nat agar client bisa ping ke IP Public.

Arahkan

parameter Out.Interface ke ether1 karena ether1 merupakan sumber internet, dna

to address arahkan ke ip public ether1 yakni 100.100.100.2 . Kemudian kita tes

ping IP Public.