Lab 27 – Firewall Adress List

Address list merupakan daftar atau data ip

address yang ada. Jadi firewall address list adalah firewall yang akan

mengeksekusi sesuai address list yang telah dibuat dan dapat digunakan untuk

beda jaringan. Misalkan mikrotik kita memiliki 3 client dan masing-masing

client beda jaringan. Untuk membuat rule firewall pastinya akan membutuhkan 3

rule. Namun saat kita menggunakan address list rule yang digunakan hanya satu

karena 3 jaringan tersebut telah dilist untuk diadvertisment ke rule firewall. Langsung

saja kita ngelab dan menggunakan topologi seperti di bawah.

Saya asumsikan semua sudah diconfig dan semua pc

bisa saling berkomunikasi. Selanjutnya kita buat address list dari 3 jaringan

di atas terlebih dahulu.

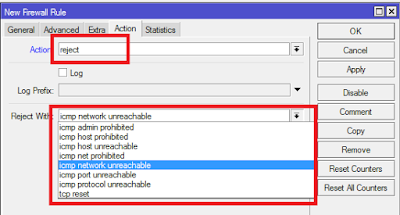

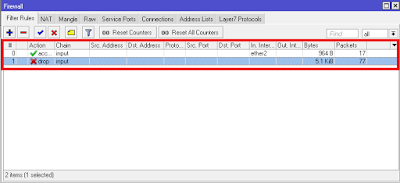

Selanjutnya kita buat rule firewallnya.

Src. Address kita arahkan ke address list yang

telah kita buat tadi pada lab pertama, kemudian kita buat action reject.

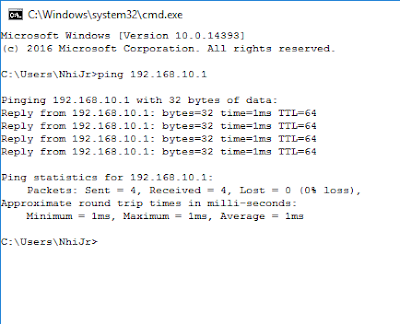

Terakhir kita lakukan ping dari masing-masing

client.